现阶段,零信任将和传统VPN并存(主要受限于机构进行零信任改造、升级的速度);长远看,零信任解决方案将会替代传统VPN的全部功能和适用场景,部分传统VPN产品可能会根据零信任理念扩展升级成为零信任的核心组件(这种情况下,VPN原始的概念实际已不存在)。

零信任与VPN概念内涵的区分

VPN提供了一种在公共网络上建立专用数据通道的技术。包含两层含义:一是虚拟,即并不存在一个端到端的物理通信链路,而是在公共网络上建立一个逻辑上的专用网络;二是专用,强调私有性和安全性。VPN是对企业内网的延伸,通过VPN可帮助企业分支机构、远程用户、外部合作伙伴等与企业内部网络建立安全的网络连接,实现安全保密通信。

零信任是一种行业上新的安全理念和多种相关技术的概括性叫法。零信任的基本目标是防止未经授权情况下的资源访问,其高阶目标是降低资源访问过程中的所有安全风险,所以零信任是一种网络安全防护/保护理念。

从概念和安全目标(企业急需解决的问题)可以看出,相较VPN,零信任对于企业目标的满足度更高:VPN侧重于解决不可信链路上的安全通信问题;零信任架构在确保链路安全可信之余,核心解决端到端的安全防护、访问控制权限等问题。

易迷惑点

VPN与零信任最令人迷惑的地方有两点,一是VPN和零信任都须解决一定安全问题,二是VPN和零信任都适用于远程办公场景。因此很多人认为零信任和VPN是完全等同的关系。其实不然。

核心技术点分析

VPN的关键技术是隧道技术,通过对通信数据的封装和解封装,实现数据的透明、安全传输。根据隧道所在的网络层次,可分为二层、三层、应用层隧道协议。常见的二层隧道协议包括PPTP、L2TP,三层隧道协议包括GRE、IPsec,应用层隧道协议SSL VPN等。VPN一般会和用户身份认证(通常基于口令、基于数字证书等)技术结合使用。一旦鉴权通过,VPN即默认信任所有内部访问流量,无持续动态监测用户安全状态。

零信任的核心技术涉及较多,包括身份认证(用户/设备/应用/进程、MFA等)、访问控制(基于安全评估而非仅仅依赖传统的基于用户角色、基于静态属性、基于网络位置等因素)、持续安全验证(包括身份认证、访问控制、信道安全、端侧安全、服务侧安全等)、自动化(策略自适应、安全评估AI化等)、设备和资产管理等。零信任安全基于持续验证、永不信任的安全设计原则,对用户身份和行为进行动态授权,默认任何流量不可信。

应用场景分析

VPN通常被需要将远程工作者或位置连接到更集中的专用网络的组织所使用。这可以包括公共云中的虚拟私有云。当一个组织发展迅速,无法负担像SD-WAN这样尽可能避免公共互联网的网络解决方案时,使用VPN是一种低资本支出的选择。然而,传统网络、虚拟专用网络和非军事区架构用来建立访问的iP地址和网络位置通常被配置为允许过多的隐式信任和未修补的漏洞,从而使企业面临遭受攻击的风险。

零信任理念主要阐述了以动态访问控制为核心的企业内部安全框架。它可以有较多灵活的应对多种安全场景。包括无边界办公/运维场景、多云多通道的安全访问和服务器运维、企业网络对外访问入口的安全防护应用、跨境跨运营商办公加速等。

总结

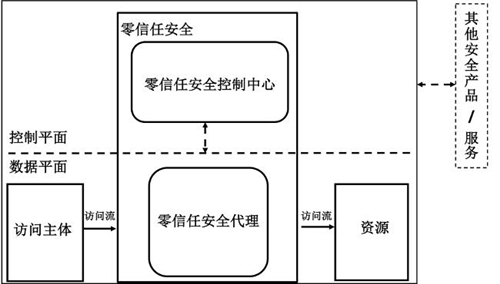

虽然零信任和VPN是不同维度的概念,但在业界经常拿两者进行比较。现在市场中也出现了基于零信任理念的VPN产品,基本上把零信任安全代理(见图1)的能力在传统VPN的基础上做了升级和扩展。

图1-零信任架构

(注:来源: CCSA在研行标《零信任安全技术参考框架》)

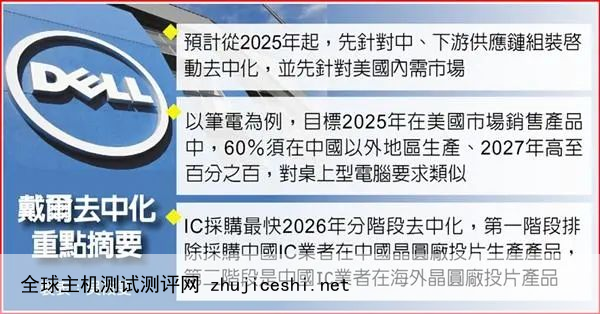

随着机构零信任的改造和升级工作深入,传统VPN将逐步被淘汰,据Gartner预测到2023年将有60%的VPN被零信任取代。下表(图2)是《零信任实战白皮书》中对VPN和零信任的比较,供大家参考。

图2-VPN对比零信任

附-腾讯零信任iOA介绍:

2016年,腾讯在国内率先落地零信任安全架构;2019年腾讯率先牵头在CCSA立项零信任安全技术参考框架行业标准和服务访问过程持续保护参考框架 ITU-T国际标准。2020年6月,腾讯安全发布《零信任解决方案白皮书》,同年腾讯联合几十家权威机构成立国内首个零信任产业标准工作组,在业界首次发布《零信任实战白皮书》,推动零信任系列产品、技术标准的研究与产业化落地。

0 留言